Search results for "High Pass-Rate CCST-Networking Excellect Pass Rate - Leading Offer in Qualification Exams - Latest updated CCST-Networking: Cisco Certified Support Technician (CCST) NetworkingExam 🥦 Download ▷ CCST-Networking ◁ for free by simply searching on ⏩ www.pdfvce.com ⏪ 🥋CCST-Networking Test Dumps Demo"

| Ergebnisse 51 - 60 von 64

|

Seite 6 von 7

|

|

Sorted by: Relevance | Sort by: Date

|

Results per-page: 10 | 20 | 50 | All

|

[…]Desktop klickst. Es öffnet sich das oben genannte Start- oder Begrüßungsfenster mit einigen Informationen zum Thema „Browser„. Nachdem Du diese gelesen und überprüft hast, ob Du mit dem Internet verbunden bist, klickst Du auf „OK„. Daraufhin öffnet sich das eigentliche Funktionsfenster. Sofern Du diese Funktion nicht mittels einer Verknüpfung auf Deinem Desktop starten konntest, erreichst Du dieses Funktionsfenster auch, indem Du in die Adresszeile Deines Browsers oder auch in das Eingabefeld unter „Start“ eingibst. In diesem Fenster werden Dir verschiedene Browser vorgestellt. Dabei befinden sich unter den jeweiligen Browservorstellungen zwei Buttons, über die Du weitere Informationen zu den jeweiligen Browsern abrufen oder die Installation des Browsers starten kannst. Auf diese Weise kannst Du die jeweils aktuelle Version Deines Wunschbrowsers installieren. Wie funktioniert die Installation? Nun, die Installation geht schnell von der Hand. Beispielhaft wird hier die Installation des Internet Explorers und des Goggle Chrome sowie des Mozilla Firefox vorgestellt. Internet Explorer Zur Installation des Internet Explorers (IE) klickst Du in der Rubrik auf den Button „Installieren„. Daraufhin öffnet sich ein Fenster mit dem Hinweis, dass der IE bereits auf Deinem System installiert und über „Start“ > „Alle Programme“ zu starten ist. Google Chrome Beim Chrome aus dem Hause Google ist da schon ein wenig mehr Aufwand zu bewältigen, aber es lohnt, sich auch mal andere Browser anzusehen. Auch hier klickst Du zunächst auf den Button „Installieren“ unterhalb des jeweiligen Browsers, in diesem Fall Chrome. Es folgen die Nutzungsbedingungen, mit denen Du Dich mit einem Klick auf „akzeptieren und installieren“ einverstanden erklären musst. […]

[…]einen Computer tatsächlich zu schützen, ist es also nicht ausreichend, nur auf das Windows-Passwort zu vertrauen. Tatsächlich solltest Du Dein Bios und natürlich auch den Bootvorgang Deines Computers mit einem möglichst sicheren Passwort schützen. Nur dann sind Manipulationen unter Ausnutzung des Bootvorgangs […]

[…]der unbemerkte Download beim Aufruf entsprechend präparierter Internetseiten, der sog. „Drive-by-Download„. Somit solltest Du zum einen versuchen, eine jederzeit mögliche Infektion Deines Computers durch die Beachtung grundsätzlicher Verhaltensregeln zu verhindern und weiter Deine Daten durch regelmäßige Sicherungen zu schützen. Grundsätzliche Verhaltensregeln: 1 Sei vorsichtig und wachsam. 2 Fremde Dateien: Öffne niemals fremde Dateien und Programme (beispielsweise auf gebrannten CDs/ DVDs, USB-Sticks, etc) ohne diese vorher zu überprüfen. Einen guten Anhaltspunkt bietet die Internetseite virustotal.com. Hier wird die entsprechende Datei mittels den Signaturen verschiedenster Virenschutzprogramme überprüft. Selbst wenn der eigene Virenscanner nichts zu beanstanden hat, bedeutet dies ja nicht, dass die Datei ungefährlich ist. Sie ist vielmehr (noch) nicht als gefährlich bekannt. Ein kleiner aber feiner Unterschied. Nutze nur Dateien & Programme aus vertrauenswürdigen Quellen. 3 Email-Anhänge: Öffne niemals Email-Anhänge, auch wenn du den Absender kennst. Einige Schadprogramme versenden sich selbst per Mail an alle Kontakte, die auf dem infizierten Rechner gespeichert sind. Bist Du dort als Kontakt gespeichert, bekommst auch Du eine gefährliche Email, scheinbar von einem Bekannten. Ebenso sind Rechnungen oder sonstige geschäftliche Korrespondenz grundsätzlich mit Vorsicht zu genießen, da sich die Absender-Adresse in einer Email sehr leicht fälschen lässt. Öffne nur Anhänge, wenn du den Erhalt der Nachricht vorher vereinbart hast und dir sicher bist, dass der angegebene Absender auch der tatsächliche Absender ist. Hier kann Dir das Signieren und Verschlüsseln von Emails helfen, wie von Nixi beschrieben: Sichere Emails durch Signatur und Verschlüsselung. 4 Downloads: Vorsicht bei Downloads. Lade Dateien nur von seriösen Quellen herunter. Wenn möglich, vergleiche […]

[…]in einen vorherigen „guten“ Zustand zurück? Wenn es tatsächlich einmal passiert ist, dass Dein Computer nicht mehr richtig funktioniert, bist Du mit einem Wiederherstellungspunkt in sehr vielen Situationen gut gerüstet. Jetzt kannst Du Dein System in einen vorherigen Zustand versetzen, in einen Zustand, in dem alles noch gut funktionierte. Und so geht es: Nachdem Du, wie oben beschrieben, das Einstellungsfenster geöffnet hast klickst Du auf „Systemwiederherstellung“ (1). Es erscheint der Dialog zur Systemwiederherstellung. Hier klickst Du – nachdem Du die Hinweise gelesen hast – auf „Weiter„. Es erscheint ein Auswahlfenster mit den bisherig erstellten Wiederherstellungspunkten (1). Diese Auswahl erweitern wir, indem wir vor „weitere Wiederherstellungspunkte anzeigen“ mit einem Mausklick ein Häckchen setzen. Nachdem Du einen für Dich in Frage kommenden Wiederherstellungspunkt ausgewählt hast, kannst Du unter „Nach betroffenen Programmen suchen“ anzeigen lassen, welche Programme erst nach dem Wiederherstellungspunkt installiert wurden und daher ggf. neu installiert werden müssen. Zunächst wird Dein Computer eine gewisse Zeit nach den neu zu installierenden Programmen durchsucht, bis Dir dann das Ergebnis angezeigt wird. Unter (1) findest Du alle Programme, die durch die Wiederherstellung gelöscht werden und unter (2) die Software und Treiber, die Du neu installieren musst, damit Dein System wieder ordnungsgemäß funktioniert. Das ist aber alles kein Problem und schnell erledigt. Dieses Fenster schließt Du mit einem Klick auf „Schließen„. Es erscheint wieder das Auswahlfenster mit den Dir zur Verfügung stehenden Wiederherstellungspunkten. Hier wählst Du Deinen Wiederherstellungspunkt aus und klickst dann auf „Weiter„. Auf der nächsten Seite mußt Du Deine Auswahl sicherheitshalber noch einmal bestätigen. Hier ist […]

[…](Boot Configuration Data, BCD) verändert. In diesem Fall wird Dein Computer nun immer im abgesicherten Modus starten. Um in den normalen Startmodus zurückzukehren, müssen wir die vorgenommenen Änderungen also rückgängig machen. bcdedit /deletevalue safeboot Bestätigung mit der Eingabetaste shutdown /r /t 0 Bestätigung mit der Eingabetaste, der Computer startet im normalen Modus neu. 5.1 Per Verknüpfung über die Eingabeaufforderung (CMD) mit „bcdedit“ und „shutdown„ Wer sich den Umgang mit der Eingabeaufforderung nicht zutraut oder wem dies zu umständlich ist, der kann den selben Effekt mittels einer Verknüpfung erreichen. Dazu einfach den Ordner „SafeMode-Tools“ herunterladen und auf dem Desktop entpacken. Dann noch in dem geöffneten Ordner die gewählte Funktion / Verknüpfung mit einem Doppelklick starten und schon ist das Ziel ganz schnell und einfach erreicht. Den Ordner kannst Du hier herunterladen: 6. Abbruch des Bootvorgangs / Starten des Computers / automatische Reparatur Manchmal kann es vorkommen, dass Windows nicht vollständig startet. Die bisher vorgestellten Möglichkeiten, in den Abgesicherten Modus zu gelangen, funktionieren daher nicht. Eine Notfalllösung wäre jetzt, den Bootvorgang abrupt abzubrechen, indem einfach der Netzschalter betätigt wird. Der Computer startet nun erneut und befindet sich danach im Abgesicherten Modus. Diese Einstellung hält bis zum nächsten Neustart an. 7. Mit Rettungsdatenträger Diese Möglichkeit bietet sich insbesondere an, wenn Windows nicht mehr ordnungsgemäß startet. Um diese Möglichkeit nutzen zu können, wird ein Rettungsdatenträger benötigt. Hier empfiehlt es sich, einen solchen Datenträger immer vorrätig zu haben, um […]

[…]findest Du Deinen Key, eine kurze Anleitung zur Installation und weitere rechtliche Hinweise und Informationen. Jetzt hast Du Dein MediaCenter erworben (bis zum 31.01.2013 kostenlos!). MediaCenter installieren Sobald Du Deinen Software-Key bekommen hast, kannst Du Dein Media Center installieren. Dazu meldest Du Dich mit Deinem Benutzerkonto in Windows 8 an, indem Du auf den Startbildschirm klickst / tippst… und so den Anmeldebildschirm öffnest. Hier gibst Du das zu Deinem Benutzerkonto gehörende Passwort ein (1) und klickst / tippst auf den „Weiter-Pfeil“ (2). Nach erfolgreicher Anmeldung wirst Du nun auf die für das neue Windows 8 typische Kachelseite / Startseite weitergeleitet. Hier gleitest Du mit dem Mauspfeil / Deinem Finger in die rechte obere Ecke Deines Bildschirms (1) und öffnest so das dort befindliche Menü. Hier klickst / tippst Du auf „Suchen“ (2). Es öffnet sich die Apps-Seite mit der rechtsseitig eingeblendeten Suchleiste. Hier gibst Du in das Suchfeld Features hinzufügen ein (1) und klickst / tippst dann darunter auf „Einstellungen“ (2). In der nun geöffneten Einstellungen – Seite klickst / tippst Du auf „Features zu Windows 8 hinzufügen„. Daraufhin gelangst Du auf den altbekannten Desktop, wo dann die Sicherheitsabfrage der Benutzerkontensteuerung erscheint. Solltest Du Dich mit einem Standart-Benutzerkonto angemeldet haben, musst Du noch das Passwort des Adminkontos eingeben. Die Frage selbst bestätigst Du mit einem Klick auf / dem Antippen von „Ja„. Es erscheint nun der Installationsdialog, welcher Dich durch die Einbindung des MediaCenters führen wird. Auf der ersten Seite „Wie möchtest Du beginnen?“ tippst / klickst Du auf „Ich […]

[…]eingibst. Dann klickst Du auf „Anmelden„. In der Übersichtsseite Deines FreeMail-Kontos kannst Du nun sehen, dass Dein Speicherplatz nun automatisch auf 524MB erweitert wurde. Auch findest Du auf Deinem Desktop nun einen Ordner mit den Installationsdateien und drei Verknüpfungen (Amazon, Web.de und Ebay). Dies alles kannst Du bei Nichtgefallen einfach in Deinen Papierkorb schieben und löschen. Jetzt kannst Du Dir überlegen, ob Du die Browsertoolbar, also den so genannten MailCheck, behalten oder deinstallieren möchtest. Egal wie Du Dich entscheidest, der Speicherplatz bleibt Dir erhalten! Wenn Du die Toolbar deinstallieren möchtest, gehst Du in Deine Systemsteuerung und dort auf ‚Programme entfernen‘. Hier wählst Du den Eintrag „WEB.DE Toolbar für…“ aus und klickst auf „Deinstallieren„. Wie bei der Installation erscheint auch bei der Deinstallation zunächst ein Einleitungsfenster. Du wirst aufgefordert, Deinen Browser zu schließen. Anschließend klickst Du auf „Weiter„. Es erfolgt ein Hinweis, dass Du mit der Toolbar auch den implementierten Pishing-Schutz verlierst und deshalb besonders vorsichtig sein sollst. Hier klickst Du auf „Abbrechen„, wenn Du die Toolbar doch behalten möchtest. Sonst geht es mit einem Klick auf „Weiter“ weiter. Jetzt beginnst Du die eigentliche Deinstallation mit einem Klick auf „Deinstallieren„. Wenn die Deinstallation abgeschlossen ist, bekommst Du ein entsprechendes Hinweisfenster angezeigt. Hier klickst Du auf „Fertig stellen„. Aber Web.de ist hartnäckig und möchte wissen, warum Dir die Toolbar nicht gefallen hat. Du kannst an der Befragung teilnehmen, Du musst es aber nicht … und darfst das Fenster auch einfach mit einem Klick auf das „X“ schließen. Wenn Du Dich jetzt wieder über […]

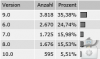

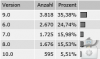

[…]sind. Tatsächlich werden einige dieser Änderungen für den bisher nur mäßigen Erfolg von Windows 8 verantwortlich gemacht. Besonders schmerzlich vermisst wird beispielsweise das Startmenü, mit dem bisher unter anderem die eigenen Dateien, die Systemsteuerung und auch alle Programme aufrufbar waren. Klickt man in der Desktopansicht von Win8 derzeit auf die gewohnte Stelle des Startbuttons linksseitig auf der Taskleiste, erscheint … absolut nichts. Es gibt kein Startmenü mehr. Nicht einmal einen Startbutton 🙁 Und wer jetzt dachte, dass man das Startmenü mal eben mit windowseigenen Mitteln, beispielsweise mit einem Eingriff in die Registry, wieder herzaubern kann, der irrt leider. Das dieses Startmenü von sehr vielen Usern schmerzlich vermisst zu werden scheint, ist scheinbar auch den Entwicklern von Microsoft aufgefallen. Wenn wir den zahlreichen Gerüchten Glauben schenken wollen, können wir davon ausgehen, dass in dem Nachfolgesystem von Windows 8, welches noch 2013 erscheinen soll, das Startmenü wieder vorhanden sein wird. Das aber dürfte die derzeitigen Windows 8 – Nutzer nicht trösten. Also, wie kann das Startmenü unter Windows 8 wieder eingebunden werden, natürlich funktionstüchtig und nutzbar? Die Antwort ist ganz einfach: Mit einem Zusatzprogramm! Aufgrund des enormen Interesses haben verschiedene Firmen und auch Privatpersonen kleine Programme entwickelt, damit wir wieder ein Startmenü nutzen können. Diese Programme mit teilweise enormen Zusatzfunktionen sind entweder kostenlos oder für ein kleines Geld zu bekommen. Beispielhaft sind die folgenden Zusatzprogramme vorgestellt: (Stand: 04/2013, kein Anspruch auf Vollständigkeit, Irrtümer vorbehalten) Funktionen / Artikel (Irrtümer vorbehalten!!!) Classic Shell RetroUI StartisBack Start 8 Startmenü Kacheloberfläche abschaltbar Explorer-Ansicht „Rotes X“ Ecken konfigurieren / […]

[…]weiteres, alternatives Verwaltungsprogramm für Zertifikate. GpgOL das Plug-In für MS Outlook 2003 und 2007 zur Emailverschlüsselung (die aktuelle BETA-Version unterstützt auch Outlook 2010). GpgEX ein Plug-In für den Windows-Explorer zur Verschlüsselung von Ordnern und Dateien (die aktuelle BETA unterstützt jetzt auch die 64bit-Version von Windows Claws Mail das alternative Emailprogramm mit Erweiterung für GnuPG zur Verwendung von PGP. Gpg4win-Kompendium die Dokumentation zu Gpg4win Das Programm ist kostenlos und steht unter der GNU General Public License (GNU GPL) jedermann zur Verfügung. Um die Programmsammlung GPG4Win auf Deinen Computer herunterzuladen, öffnest Du die Internetseite von GPG4Win und klickst auf den dortigen Downloadbutton. Zur Vereinfachung wählst Du im anschließenden Downloaddialog Deinen Desktop als Speicherort für die herunterzuladenden Programmdateien aus. Nach dem Download findest Du folglich die Installationsdatei von GPG4Win auf Deinem Desktop. Wie üblich, startest Du die Installation mit einem Doppelklick auf das Programmicon. Zunächst darfst Du die Sprache auswählen, mit welcher Du dann durch den Installationsprozess geführt werden möchtest. Wir wählen also „Deutsch“ aus und klicken auf „OK„. Es folgt dann der Begrüßungsbildschirm mit einigen Informationen, denn wir mit einem Klick auf „Weiter“ wieder verlassen, … um im nächsten Fenster die Nutzungsbedingungen lesen und mit einem Klick auf „Weiter“ akzeptieren zu können. In dem nächsten Fenster kannst Du dann die Programmkomponenten auswählen, die Du tatsächlich installieren möchtest. Es empfiehlt sich, hier alle Komponenten auszuwählen und Deine Auswahl mit einem Klick auf „Weiter“ zu bestätigen. Es folgt die Frage nach dem von Dir bevorzugten Installationsordner. Im Normalfall kannst Du hier alles so lassen, wie es […]

[…]digitalen Signatur und Verschlüsselung wird derzeit überwiegend das PKI-Verfahren (Private-Key-Infrastruktur) eingesetzt, welches mit einem öffentlichen und einem privaten Sicherheitsschlüssel funktioniert. Diese Schlüssel werden wiederum aus einem Sicherheitszertifikat generiert, welches Auskunft über die Identität des Schlüsselinhabers gibt. Dabei kann mit dem öffentlichen Schlüssel – welcher der Öffentlichkeit bekannt gemacht wird – eine Email nur verschlüsselt werden. Auch können damit Signaturen auf ihre Gültigkeit überprüft werden. Der private Schlüssel – welcher vom Eigentümer sicher verwahrt bleibt – dient dem entschlüsseln einer Email und dem Erstellen einer digitalen Signatur in einer Email. Der Schlüsseltausch Damit zwei Emailpartner ihre untereinander verschickten Emails signieren und / oder verschlüsseln können, müssen sie zunächst einmalig ihre öffentlichen Schlüssel austauschen. In diesem Beispiel möchten Herr Sicherheit und seine beste Freundin ihre Emailkorrespondenz zukünftig absichern. Dazu hat Herr Sicherheit ein Zertifikat erworben, aus welchem er zwei Schlüssel generiert: einen privaten Schlüssel , der absolut sicher verwahrt wird, und einen öffentlichen Schlüssel , welchen er an seine vielen Emailbekanntschaften, also folglich auch an seine beste Freundin weitergibt. Der öffentliche Schlüssel kann mehrfach und von verschiedenen Personen genutzt werden, da damit Emails nur verschlüsselt werden können. Die Entschlüsselung von Emails ist nicht möglich. Damit der sichere Emailversand in beide Richtungen funktioniert, erstellt die beste Freundin ebenfalls zwei Schlüssel aus ihrem Zertifikat und gibt ihren öffentlichen Schlüssel auch an Herrn Sicherheit weiter. Somit haben alle Beteiligten einen eigenen privaten Schlüssel und den öffentlichen Schlüssel des Emailpartners. Diese Aushändigung der öffentlichen Schlüssel ist nur einmal nötig, da die Schlüssel gültig bleiben und immer wieder genutzt […]