Vor kurzer Zeit wurde sehr deutlich, dass unsere modernen Kommunikationswege doch nicht so sicher sind, wie von uns gewünscht oder gehofft. Und dass alle unsere Daten von unbefugtem Zugriff und Manipulation betroffen sein können. Dabei ist es unerheblich, ob man Angehöriger einer Regierung, Vorstandsmitglied eines Großkonzerns oder auch nichts von alledem ist. Der Hunger der insbesondere illegal handelnden Datenkraken machen auch vor Dir nicht halt.

Vor kurzer Zeit wurde sehr deutlich, dass unsere modernen Kommunikationswege doch nicht so sicher sind, wie von uns gewünscht oder gehofft. Und dass alle unsere Daten von unbefugtem Zugriff und Manipulation betroffen sein können. Dabei ist es unerheblich, ob man Angehöriger einer Regierung, Vorstandsmitglied eines Großkonzerns oder auch nichts von alledem ist. Der Hunger der insbesondere illegal handelnden Datenkraken machen auch vor Dir nicht halt.

Insbesondere seit Edward Snowden den Datenhunger der National Security Agency publik machte und die Begriffe Tempora und PRISM (beides Programme zur Überwachung des weltweiten Telekommunikations– und Internet-Datenverkehrs) die Öffentlichkeit beschäftigen, steht fest, dass man die Datensicherheit nicht aus den Augen verlieren sollte.

Und dennoch werden beispielsweise Emails ohne den geringsten Schutz verschickt, obwohl sie „technisch“ gesehen nichts anderes sind, als Briefe ohne Umschlag, die öffentlich ausgelegt werden, damit sie dann irgendjemand mitnimmt und dem Empfänger über nicht einsehbare Wege zustellt.

Jede Person und auch jedes entsprechende Programm mit Zugriff auf die genutzten Computer, das Netzwerk oder die Datenverbindungen kann diese Emails lesen, verändern, abfangen, veröffentlichen….

Auch können mit diesen Mails Computersysteme ausgeforscht, Daten geklaut oder manipuliert werden. Das ganze private Leben könnte öffentlich werden! Ist das übertrieben? Vielleicht. Aber wer würde nicht eine Datei öffnen, die von einem guten Freund per Email übersandt wurde? Wer würde darauf verzichten, lustige Bildchen oder Videos anzusehen, wenn diese „ganz sicher“ per Email von einem guten Freund oder der besten Freundin kommen? Was aber, wenn diese Datei aus einer gefälschten Email stammt und mit einem Schadprogramm versehen ist?

Oftmals wird auf solche Warnungen entgegnet: „Aber wer soll ausgerechnet meine Daten ausforschen wollen? Dafür bin ich doch gar nicht wichtig genug!“ Sicher, wer an Datenspionage denkt, hat zunächst irgendwelche TOP-Agenten verfeindeter Staaten vor Augen, oder auch große Konzerne, die Produkte der Konkurrenz ausforschen oder kopieren wollen. Jedoch ist dieses Bild in Zeiten von schnüffelnden Arbeitgebern, Versicherungen, Werbefirmen, bösen Nachbarn und auch in Zeiten von Identitäten-Klau oder Cybermobbing längst überholt. Wer eine Rechnung bezahlen soll, weil er angeblich über eine Onlineplattform beispielsweise einen Luxuswagen ersteigert hat, wird wissen, dass die beschriebenen Gefahren für die eigenen Daten und die eigene Identität nicht nur theoretischer Natur sind.

R ichtig ist, dass es einen absoluten Schutz – wie in allen Lebensbereichen – auch im Internet nicht geben wird. Aber dennoch kann man sich schützen, indem man es den unbefugten Schnüffelnasen und Bösewichten so schwer wie nur möglich macht.

ichtig ist, dass es einen absoluten Schutz – wie in allen Lebensbereichen – auch im Internet nicht geben wird. Aber dennoch kann man sich schützen, indem man es den unbefugten Schnüffelnasen und Bösewichten so schwer wie nur möglich macht.

Dazu gehört zweifellos ein sicherer Emailverkehr mit digitaler Signatur und Verschlüsselung.

[poll id="2"]

In diesem Artikel geht es um…

- das PKI-Verfahren und den Schlüsseltausch

- die digitale Signatur im Emailverkehr

- die Verschlüsselung von Emails

- die Voraussetzungen (Zertifikate / Schlüssel) für sichere Emails

Die ungeschützte Email

Wer Emails ungeschützt verschickt, handelt so, wie es die meisten Internetnutzer tun…

Man schreibt eine Email, meist mit persönlichen Daten, und schickt diese an den gewünschten Empfänger. Dabei gehen wir wie selbstverständlich davon aus, dass der Inhalt ungelesen und unverändert beim Empfänger ankommt. Als Empfänger glauben wir zu wissen, dass die empfangene Email tatsächlich von dem genannten Absender stammt.

Dabei ist es selbst für Ungeübte völlig unproblematisch, fremde Emails abzufangen, zu lesen, zu verändern oder auch zu löschen.

Der Empfänger einer manipulierten Nachricht bemerkt meist nicht, dass die an ihn gerichtete Email von Fremden gelesen, verändert oder verfälscht wurde. So kann das Vertrauen des Empfängers beispielsweise auch dazu missbraucht werden, Schadsoftware auf den Empfängerrechner zu installieren. Denn wer von uns verzichtet aus Sicherheitsgründen tatsächlich darauf, Bilderanhänge zu öffnen, wenn die Email doch scheinbar vom eigenen besten Freund stammt?

Und selbst für absolute Computerlaien ist es – wie gesagt – ohne größere Anstrengungen möglich, eine einfache Email, wie …

… im Netzwerk aufzuspüren und mitzulesen …

Tja, und wenn das schon ungeübte Computernutzer können, welche Möglichkeiten werden dann die Profidatenkraken haben?

Das PKI-Verfahren

Zur digitalen Signatur und Verschlüsselung wird derzeit überwiegend das PKI-Verfahren (Private-Key-Infrastruktur) eingesetzt, welches mit einem öffentlichen ![]() und einem privaten

und einem privaten ![]() Sicherheitsschlüssel funktioniert. Diese Schlüssel werden wiederum aus einem Sicherheitszertifikat generiert, welches Auskunft über die Identität des Schlüsselinhabers gibt.

Sicherheitsschlüssel funktioniert. Diese Schlüssel werden wiederum aus einem Sicherheitszertifikat generiert, welches Auskunft über die Identität des Schlüsselinhabers gibt.

Dabei kann mit dem öffentlichen Schlüssel ![]() – welcher der Öffentlichkeit bekannt gemacht wird – eine Email nur verschlüsselt werden. Auch können damit Signaturen auf ihre Gültigkeit überprüft werden.

– welcher der Öffentlichkeit bekannt gemacht wird – eine Email nur verschlüsselt werden. Auch können damit Signaturen auf ihre Gültigkeit überprüft werden.

Der private Schlüssel ![]() – welcher vom Eigentümer sicher verwahrt bleibt – dient dem entschlüsseln einer Email und dem Erstellen einer digitalen Signatur in einer Email.

– welcher vom Eigentümer sicher verwahrt bleibt – dient dem entschlüsseln einer Email und dem Erstellen einer digitalen Signatur in einer Email.

Der Schlüsseltausch

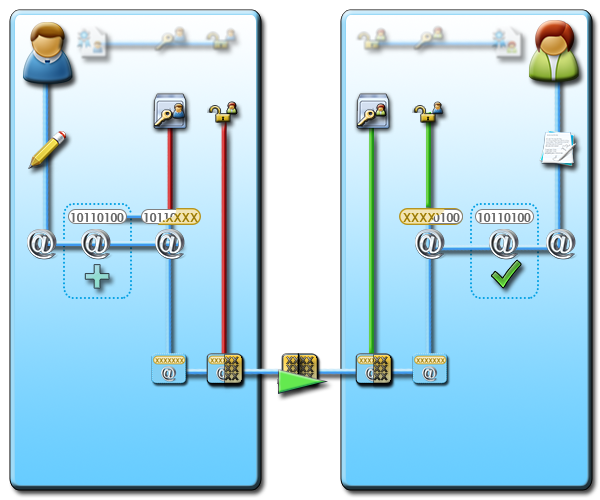

Damit zwei Emailpartner ihre untereinander verschickten Emails signieren und / oder verschlüsseln können, müssen sie zunächst einmalig ihre öffentlichen Schlüssel austauschen.

In diesem Beispiel möchten Herr Sicherheit und seine beste Freundin ihre Emailkorrespondenz zukünftig absichern. Dazu hat Herr Sicherheit ein Zertifikat erworben, aus welchem er zwei Schlüssel generiert: einen privaten Schlüssel ![]() , der absolut sicher verwahrt wird, und einen öffentlichen Schlüssel

, der absolut sicher verwahrt wird, und einen öffentlichen Schlüssel ![]() , welchen er an seine vielen Emailbekanntschaften, also folglich auch an seine beste Freundin weitergibt. Der öffentliche Schlüssel

, welchen er an seine vielen Emailbekanntschaften, also folglich auch an seine beste Freundin weitergibt. Der öffentliche Schlüssel ![]() kann mehrfach und von verschiedenen Personen genutzt werden, da damit Emails nur verschlüsselt werden können. Die Entschlüsselung von Emails ist nicht möglich.

kann mehrfach und von verschiedenen Personen genutzt werden, da damit Emails nur verschlüsselt werden können. Die Entschlüsselung von Emails ist nicht möglich.

Damit der sichere Emailversand in beide Richtungen funktioniert, erstellt die beste Freundin ebenfalls zwei Schlüssel aus ihrem Zertifikat und gibt ihren öffentlichen Schlüssel ![]() auch an Herrn Sicherheit weiter.

auch an Herrn Sicherheit weiter.

Somit haben alle Beteiligten einen eigenen privaten Schlüssel ![]() und den öffentlichen Schlüssel

und den öffentlichen Schlüssel ![]() des Emailpartners. Diese Aushändigung der öffentlichen Schlüssel ist nur einmal nötig, da die Schlüssel gültig bleiben und immer wieder genutzt werden.

des Emailpartners. Diese Aushändigung der öffentlichen Schlüssel ist nur einmal nötig, da die Schlüssel gültig bleiben und immer wieder genutzt werden.

Die digitale Signatur einer Email

Die digitale Signatur sichert den Inhalt einer Nachricht nur vor Manipulation, nicht vor Kenntnisnahme! Der Empfänger kann sich also sicher sein, dass die Email tatsächlich von dem angezeigten Absender kommt, nicht jedoch, dass sie von Unbekannten nicht (mit-)gelesen wurde.

Herr Sicherheit möchte nun eine Email an seine beste Freundin verschicken und dabei sicher gehen, dass diese Email von anderen nicht verändert werden kann. Dazu wählt er in seinem Emailprogramm die Funktion ‚Email digital signieren‘ (je nach Emailprogramm kann diese Funktion auch anders lauten). Wenn Er jetzt seine Email abschickt, erstellt das Emailprogramm zunächst eine Hash-Wert-Datei (eine Datei mit einer Prüfungssumme, generiert aus seinem privaten Schlüssel ![]() und der Email mit ihrem Inhalt) und schickt diese zusammen mit der Email an die beste Freundin des Herrn Sicherheit.

und der Email mit ihrem Inhalt) und schickt diese zusammen mit der Email an die beste Freundin des Herrn Sicherheit.

Bei der besten Freundin angekommen, wird die Hash-Wert-Datei durch das von der besten Freundin genutzte Emailprogramm mit dem öffentliche Schlüssel ![]() des Herrn Sicherheit entschlüsselt und anschließend überprüft, ob der Hash-Wert noch immer zu der Email passt. Wenn dies so ist, steht fest, dass die Email auf ihrem Weg von Herrn Sicherheit hin zur Empfängerin / der besten Freundin nicht verändert wurde. Da auch die Adressen des Absenders und des Empfängers in der Email-Prüfsumme berücksichtigt worden sind, können auch diese Daten nicht unbemerkt verändert worden sein. Die beste Freundin des Herrn Sicherheit kann daher davon ausgehen, dass die Email tatsächlich von Herrn Sicherheit stammt.

des Herrn Sicherheit entschlüsselt und anschließend überprüft, ob der Hash-Wert noch immer zu der Email passt. Wenn dies so ist, steht fest, dass die Email auf ihrem Weg von Herrn Sicherheit hin zur Empfängerin / der besten Freundin nicht verändert wurde. Da auch die Adressen des Absenders und des Empfängers in der Email-Prüfsumme berücksichtigt worden sind, können auch diese Daten nicht unbemerkt verändert worden sein. Die beste Freundin des Herrn Sicherheit kann daher davon ausgehen, dass die Email tatsächlich von Herrn Sicherheit stammt.

Somit steht fest, die Email stammt von Herrn Sicherheit wurde nachträglich nicht verändert.

Die (hybride) Verschlüsselung einer Email

Hier kann der Inhalt der Nachricht nicht von Unberechtigten (mit)gelesen werden. Jedoch kann der Empfänger nicht sicher sein, dass die Email tatsächlich von dem genannten Absender stammt, da die Email mit dem öffentlichen Schlüssel ![]() verschlüsselt wird und der öffentliche Schlüssel ist nun einmal öffentlich / von mehreren Personen nutzbar.

verschlüsselt wird und der öffentliche Schlüssel ist nun einmal öffentlich / von mehreren Personen nutzbar.

Damit Herr Sicherheit verschlüsselte Emails von seiner besten Freundin erhalten und wieder entschlüsseln kann, hat er ihr seinen öffentlichen Schlüssel ![]() übergeben.

übergeben.

Diesen öffentlichen Schlüssel ![]() kann man sich wie ein geöffnetes Vorhängeschloss vorstellen. Die beste Freundin schreibt nun ihre Email an Herrn Sicherheit. Bevor sie diese abschickt, wählt sie in ihrem Emailprogramm die Funktion zur Email-Verschlüsselung aus. Das bewirkt, dass die Email mit dem öffentlichen Schlüssel

kann man sich wie ein geöffnetes Vorhängeschloss vorstellen. Die beste Freundin schreibt nun ihre Email an Herrn Sicherheit. Bevor sie diese abschickt, wählt sie in ihrem Emailprogramm die Funktion zur Email-Verschlüsselung aus. Das bewirkt, dass die Email mit dem öffentlichen Schlüssel ![]() / dem geöffneten Vorhängeschloss verschlossen wird. Da niemand außer Herrn Sicherheit den passenden (privaten) Schlüssel

/ dem geöffneten Vorhängeschloss verschlossen wird. Da niemand außer Herrn Sicherheit den passenden (privaten) Schlüssel ![]() für dieses Vorhängeschloss (den öffentlichen Schlüssel

für dieses Vorhängeschloss (den öffentlichen Schlüssel ![]() ) hat, kann auch nur er dieses Schloss öffnen und die Email lesen. Nicht einmal die beste Freundin kann die von ihr verfasste Email anschließend noch einmal öffnen oder gar verändern.

) hat, kann auch nur er dieses Schloss öffnen und die Email lesen. Nicht einmal die beste Freundin kann die von ihr verfasste Email anschließend noch einmal öffnen oder gar verändern.

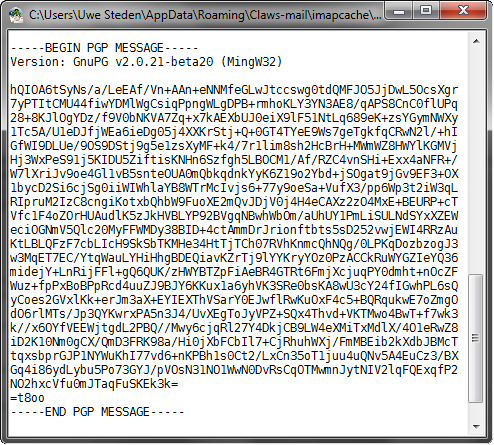

Der verschlüsselte Emailtext besteht aus zahlreichen, scheinbar unstrukturiert kombinierten Buchstaben, Zahlen, Sonderzeichen u.v.m. Um diese Nachricht unberechtigt entschlüsseln zu können, werden – wenn es überhaupt möglich sein sollte – enorme Ressourcen (Zeit, Speicher und Rechenleistung) benötigt. Derzeit gilt dieses Verschlüsselungsverfahren als absolut sicher.

Wichtig: Da die Email verschlüsselt war, konnte sie nicht auf Viren untersucht werden. Dies geschieht auf dem Rechner des Empfängers.

Die digital signierte und verschlüsselte Email

Die digital signierte und verschlüsselte Email vereinigt die Vorteile beider Verfahren: Der Empfänger kann sicher sein, dass die Email von dem angezeigten Absender stammt, nachträglich nicht verändert und auch von niemandem gelesen wurde.

Dazu wird die Email zunächst digital signiert und so vor Veränderungen geschützt. Danach wird das Paket aus Email und Prüfsummendatei verschlüsselt.

Das Zertifikat

Grundlage für die Erstellung des Schlüsselpaares ist ein Zertifikat, welches die Identität des Schlüsselausstellers bestätigen soll. Hier gibt es zwei unterschiedliche Verfahren, PGP und S/MIME, die untereinander nicht kompatibel sind.

Das Problem ist, dass zunächst jeder ein beliebiges Schlüsselpaar erstellen kann und es somit nichts über die Identität des Inhabers aussagt.

S/MIME

S/MIME (Secure / Multipurpose Internet Mail Extensions) ist eines dieser Verfahren zur Signatur und Verschlüsselung von Emails. Zur Nutzung ist ein X.509-basiertes Zertifikat erforderlich, welches von verschiedenen Anbietern (wie comodo.com) auch kostenlos angeboten wird. Diese Anbieter erstellen diese Zertifikate auf der Grundlage eigener Zertifikate, die letzten Endes auf dem Urzertifikat beruhen.

Diese Emailzertifikate gibt es in verschiedenen Klassifizierungen:

- Klasse 1: Die Emailadresse ist geprüft (auch kostenlos zu erhalten)

- Klasse 2: Die Emailadresse und der Name des Inhabers / der Firma oder Organisation sind geprüft.

- Klasse 3: Die Identität des Inhabers wurde (beispielsweise anhand eines amtlichen Dokumentes) überprüft.

Der Vorteil dieses Verfahrens ist, dass dieses Verfahren von allen aktuellen Emailprogrammen unterstützt wird und die Installation weiterer Programme oder Plug-Ins nicht nötig ist.

Weitere Informationen bekommst Du hier.

PGP

PGP (Pretty Good Privatcy) ist ein weiteres Verschlüsselungsverfahren, welches jedoch Zusatzprogramme benötigt. Das PGP-Programm ist kostenpflichtig, es gibt jedoch auch kostenfreie Programme, wie beispielsweise GnuPGP, enthalten in dem im Auftrag des Bundesamtes für Sicherheit in der Informationstechnik (BSI) erstellten Programm GPG4Win.

Hier erstellt sich jeder sein Zertifikat, bestehend aus dem privaten und öffentlichen Schlüssel, selbst. Der Empfänger des öffentlichen Schlüssels ist daher dringend angehalten, die Echtheit des Schlüssels und die Identität des Ausstellers zu überprüfen, um beispielsweise einen „Man in the Middle“-Angriff zu verhindern.

Vertraue nur Schlüsseln, die du selbst überprüft hast!!!

Dies kann geschehen, indem man den öffentlichen Schlüssel persönlich entgegennimmt, oder – und das ist viel Bequemer – anhand der zu diesem Schlüssel gehörenden Prüfsumme, welche man sich nach dem Schlüsseltausch von dem Ersteller nochmals bestätigen lassen kann.

Dies geschieht häufig, wenn der öffentliche Schlüssel – wie oft gehandhabt – auf einer Internetseite zum Download angeboten wird. Dann wird auf der Internetseite auch die Prüfsumme des Schlüssels veröffentlicht.

Zusammenfassend kann man sagen, dass das Zertifikat hier nicht auf einem Urzertifikat beruht (wie bei S/MIME), sondern auf persönlichen Überprüfungen und persönlichen Beziehungen, dem „Netz des Vertrauens“ (Web of Trust).

Ist der öffentliche Schlüssel erfolgreich überprüft worden, kann er in dem entsprechenden Programm beglaubigt und somit sicher genutzt werden.

Weitere Informationen bekommst Du hier.

Dies war die Theorie, auf den nächsten Seiten folgt nun die praktische Anwendung…

Dies war die Theorie, auf den nächsten Seiten folgt nun die praktische Anwendung…