Search results for "software"

| Ergebnisse 21 - 30 von 33

|

Seite 3 von 4

|

|

Sorted by: Relevance | Sort by: Date

|

Results per-page: 10 | 20 | All

|

Für Dich passende Angebote bei Amazon: Optimiere Dein Windows-SystemSchütze Dein Windows-SystemDein (neues) […]

Für Dich passende Angebote bei Amazon: Optimiere Dein Windows-SystemSchütze Dein Windows-SystemDein (neues) […]

[…]Ransomware. Diese Bezeichnung setzt sich aus „Ransom“ (Lösegeld) und „ware“ (analog zu Software etc.) zusammen und beschreibt bereits deutlich, um was es hier genau geht. Mittels dieser Software wird der Zugriff auf Computersysteme oder die Nutzung der dort hinterlegten Daten und Dateien verhindert, indem alles schlicht und einfach verschlüsselt wird. Selbst wenn es gelingt, diese Schadsoftware zu entfernen, bleiben die Daten verschlüsselt und somit unbrauchbar. Das betrifft dann meistens nicht nur den Computer selbst, sondern auch alle anderen Computer und Datenspeicher, die sich im selben, meist heimischen Netzwerk befinden. In den heute üblichen Haushalten ist somit beispielsweise nicht nur der Computer der Eltern, sondern auch der Laptop des Sohnes oder das Tablet der Tochter ebenso betroffen wie ein eventuell vorhandener Netzwerkspeicher oder ein eigener Speicher im Internet (Cloud). Alles kann / wird verschlüsselt werden oder für die weitere Verbreitung der Schadsoftware sorgen. Um die eigenen Daten / Computer wieder nutzen zu können, wird ein entsprechendes Programm zur Entschlüsselung der Daten und der Entschlüsselungscode (Key) benötigt. Diese werden vom Urheber der Schadsoftware für meist mehrere hundert Euro / Dollar angeboten, was den eingangs verwendeten Begriff Ransom / Lösegeld erklärt. Eine Garantie, dass nach Zahlung des Lösegeldes die Entschlüsselung der eigenen Daten tatsächlich möglich ist, gibt es nicht. Jedoch scheinen die Entwickler dieser Ransomware zunehmend darauf bedacht, als „zuverlässige Geschäftspartner“ zu gelten, so dass nach Zahlung oftmals tatsächlich eine Entschlüsselung durchgeführt wird. Scheinbar soll es sich unter den Betroffenen herumsprechen, dass die Zahlung von Lösegeld lohnt. Sicherheitsexperten raten dennoch eindringlich davon ab, solche Lösegeld-Zahlungen […]

[…]Zustand mit allen geöffneten Programmen oder Diensten schlichtweg „eingefroren“. An der Software findet keine Veränderung statt, nur die Hardware (Prozessor, Festplatte, Grafikkarte…) wird in unterschiedlichen Stufen ausgeschaltet, bzw in ihrem Stromverbrauch drastisch reduziert (S1 bis S3). Beispielsweise wird bei S3 im Wesentlichen wird nur noch der Arbeitsspeicher mit Strom versorgt, um die dort hinterlegten flüchtigen Daten zu erhalten. Sehr schnelle Deaktivierung des Computers Sehr schnelle Aktivierung des Computers Programme und Daten bleiben im Zustand erhalten, so lange der flüchtige Speicher mit Strom versorgt wird Computer benötigt weiterhin Strom, sonst droht Datenverlust Datenverlust bei fehlendem Strom Ruhezustand: Auch der Ruhezustand friert den Computer in dem aktuellen Zustand mit allen geöffneten Programmen ein. Im Gegensatz zum Energiesparen, in dem der Arbeitsspeicher zum Erhalt der Daten aktiv bleiben muss, werden beim Ruhezustand alle Daten aus dem Arbeitsspeicher in den Festplattenspeicher verschoben. Anschließend wird der Computer vollständig abgeschaltet und kann sogar vom Stromnetz getrennt werden. Beim Start werden die Daten von der Festplatte wieder in den Arbeitsspeicher verschoben und schon kann die Arbeit genau da fortgesetzt werden, wo man sie unterbrochen hatte. Programme und Daten bleiben im Zustand erhalten Computer kann vom Stromnetz getrennt werden Daten bleiben auch bei Stromausfall erhalten Deaktivierung benötigt deutlich mehr Zeit Aktivierung benötigt mehr Zeit Die Verfügbarkeit: Bei dem Modus „Energie Sparen“ gibt es unterschiedliche Ausführungen, die von dem jeweiligen Betriebssystem in Abhängigkeit mit dem Motherbord / Bios bereitgestellt werden. In einigen Fällen kann der Modus „Energie Sparen“ gegebenenfalls auch gar nicht angeboten werden. Im Unterschied dazu gibt es […]

[…]kostenlose Programme vorgestellt. Wie immer gilt auch hier: Um sich vor teuren Abofallen und Schadsoftware zu schützen, sollten Programme und Tools grundsätzlich von der Internetseite des Anbieters / Entwicklers heruntergeladen und installiert werden! Also suchen wir die Internetseite von TrueCrypt () auf und klicken dort auf den Menüeintrag „Downloads„. Auf der nachfolgenden Downloadseite findest Du neben vielen weiteren Informationen auch den Downloadbutton (1) für die derzeit aktuelle Version 7.1a. Mit einem Klick auf diesen Button beginnt der Download der Programmdateien. (Ebenso findest Du dort die PGP-Signatur, mit der Du überprüfen kannst, ob die heruntergeladenen Dateien unverändert und vollständig bei Dir angekommen sind. Über PGP hat Nixi bereits im Zusammenhang mit der Emailverschlüsselung berichtet.) Über den Downloaddialog speichern wir die Programmdateien auf dem Desktop ab. Ebenso findest Du auf der Downloadseite von TrueCrypt.org auch den Link zu den Language Packs. Mit diesen kannst Du das Programm, welches in Englisch gehalten ist, in jeder beliebigen Sprache und somit auch in Deutsch anzeigen lassen. Die Nutzung des deutschen Language Packs ist in diesem Fall aufgrund der Komplexität der Programmoberfläche und der dortigen Anleitungen dringend empfohlen, sofern Englisch nicht Deine Muttersprache ist. Der Link hin zu den Language Packs führt Dich auf eine weitere Seite, auf der Du die von Dir gewünschte Sprache auswählen und mit einem Klick auf „Download“ herunterladen kannst. Es empfiehlt sich, auch diese Dateien auf Deinem Desktop zu speichern. Die Installation von TrueCrypt: Nachdem wir die Programmdateien heruntergeladen und auf dem Desktop abgespeichert haben, starten wir nun die Installation von TrueCrypt mit […]

[…]stimmt, kannst Du den Editor einfach schließen! 4. Möglichkeit Der Programmanbieter PassMark Software hat ein Programm bereitgestellt, mit dem die Funktionen „Ruhezustand“ und „Energie sparen“ schnell und unkompliziert überprüft werden können. Dieses Programm nennt sich „Sleeper„, es ist für den privaten Gebrauch kostenlos. Um mit diesem Programm Deine Funktionen „Ruhezustand“ und „Energie sparen“ überprüfen zu können, sind folgende Schritte erforderlich: Zunächst öffnest Du mit Deinem Internetbrowser die Produktseite des Herstellers, indem Du HIER klickst. Auf dieser Seite findest Du auf der rechten Seite den Downloadlink, auf den Du mit der linken Maustaste klickst. Es öffnet sich die Nachfrage, ob Du die Datei beispielsweise „Speichern“ oder „Ausführen“ möchtest. Hier klickst Du auf „Speichern unter…„ und wählst als Speicherort Deinen Desktop aus. Sobald der Download abgeschlossen ist, befindet sich ein „gezippter“, also komprimierter Ordner auf Deinem Desktop. Auf diesen klickst Du mir Deiner rechten Maustaste. Es erscheint das Dateimenü des Ordners, indem Du den Eintrag „Alles Extrahieren“ anklickst. In dem folgenden Fenster wählst Du den Speicherort, an dem die dekomprimierten Dateien abgelegt werden sollen (hier ebenfalls der Desktop). Diese Auswahl bestätigst Du mit einem Klick auf „Extrahieren„. Nachdem dieser Vorgang abgeschlossen ist, befindet sich nun auch der Programmordner „sleeper“ auf dem Desktop. Diesen öffnest Du mit einem Doppelklick. In dem Ordnerfenster befinden sich nun diverse Dateien, insbesondere auch die eigentliche Programmdatei „Sleeper.exe„. Auf diese Datei klickst Du mit der rechten Maustaste, um im anschließenden Dateimenü den Eintrag „Als Administrator ausführen“ mit einem Mausklick anzuwählen. Es öffnet sich das Programmfenster (eine Installation ist nicht […]

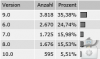

[…]eingestellt) Top-Thema: Sicherheit mit einem aktuellen Browser! Neben einer guten Sicherheitssoftware, bestehend aus einem ständig aktuellen Virenschutz inklusive regelmäßigen Scans Deines Systems und einer ordentlichen und funktionierenden Firewall, sind auch regelmäßige Updates Deiner Software, Deiner Treiber und Deines Betriebssystems von erheblicher Bedeutung. Dabei sollten auch die Browser permanent aktuell gehalten werden. Jetzt wirst Du bestimmt denken, dass dies wirklich absolut nichts Neues ist, oder? Tja, das dachte ich auch. Daher war ich doch sehr überrascht, als ich folgendes feststellte: Von allen Besuchern auf kostnix-web.de, die zu den Nutzern des Internet Explorers zählen, nutzen leider noch immer ca. 40% den Internet Explorer in der Version 7.0 oder gar noch älter! Auch der IE in der Version 5.0 wird noch genutzt! Um den durch die Nutzung dieser museumsreifen Browser entstehenden Sicherheitsrisiken entgegenzuwirken, versucht kostnix-web.de, diese User zur Aktualisierung ihrer Browser zu bewegen. Deswegen unterstützt kostnix-web.de schon seit Anfang 2011 die „Aktion für neue Browser„! Du möchtest diese Aktion auf Deiner Internetseite unterstützen? Der Code für Deine Homepage ermöglicht Dir, die entsprechende Funktion schnell und einfach auch in Deine Seite einzubinden. Vielen Dank dafür. Aber wie finde ich einen aktuellen Browser? Nun, die Auswahl ist äußerst vielseitig, insbesondere wenn man auch einmal hinter die TOP-Browser wie beispielsweise Internet Explorer, Firefox, Chrome … gucken möchte. Du wirst staunen, wie viele Alternativen darauf warten, von Dir ausprobiert zu werden. Da ist es gut, eine geeignete Übersicht über aktuelle Browser zur Hand zu haben, wie beispielsweise Microsoft & BrowserChoice (Aktion wurde von Microsoft eingestellt) und die Installation des […]

[…]von Windows Live Essentials). Ein besonderer Vorteil dieses Verfahrens ist, dass keine weitere Software installiert werden muss. Als Grundlage dient ein X.509-basiertes Zertifikat, welches von verschiedenen Anbietern auch kostenlos bezogen werden kann. Informationen zum PGP-Verfahren bekommst Du hier. TIPP: Bitte lies Dir zunächst den Artikel „Sichere Email durch Signatur und Verschlüsselung“ durch, bevor Du hier weiterliest. Neben den grundsätzlichen Informationen zu den Themen ‚digitale Signatur‘ und ‚Verschlüsselung‚ bekommst Du dort auch weitere Infos zu dem hier behandelten S/MIME-Standard. So bist Du in Sachen digitale Signatur und Verschlüsselung mit den wesentlichen Grundlagen bestens vertraut und kannst die nachfolgenden Handlungen einfacher verstehen! Inhalt dieses Artikels: das Zertifikat die Erstellung und Installation die Überprüfung die Nutzung (beispielhaft mittels Windows Live Mail) der Schlüsseltausch (Tipp) die regelmäßige Nutzung eventuelle Warnungen das Zertifikat / die Signatur im Detail Weiteres: die Grundlagen PGP – ein weiteres Verfahren sichere Emails – Warum? (die Blog-Parade) Das Zertifikat (S/MIME) Die Erstellung und Installation Dieses Verfahren benötigt ein X.509-basiertes Zertifikat. Diese werden meist ohne weitere Maßnahmen als vertrauenswürdig anerkannt, kosten im Regelfall jedoch auch bares Geld (im zwei- bis dreistelligen Euro-Bereich, je nach Gültigkeitsdauer und Sicherheitsklasse). Aber es gibt auch kostenlose Anbieter, wie beispielsweise CaCert.org oder comodo.com. In diesem Beispiel nutzen wir ein kostenfreies Zertifikat von comodo.com. Dazu rufen wir die Internetseite von comodo.com mit dem Internet Explorer auf (dadurch wird das Zertifikat später direkt an der richtigen Stelle installiert). Auf der Seite von Comodo.com klickst Du auf „Free Products„. Daraufhin werden Dir verschiedene kostenlose Produkte der Firma Comodo angezeigt, […]

[…]Plugin Sie können die Speicherung der Cookies durch eine entsprechende Einstellung Ihrer Browser-Software verhindern; wir weisen Sie jedoch darauf hin, dass Sie in diesem Fall gegebenenfalls nicht sämtliche Funktionen dieser Website vollumfänglich werden nutzen können. Sie können darüber hinaus die Erfassung der durch den Cookie erzeugten und auf Ihre Nutzung der Website bezogenen Daten (inkl. Ihrer IP-Adresse) an Google sowie die Verarbeitung dieser Daten durch Google verhindern, indem Sie das unter dem folgenden Link verfügbare Browser-Plugin herunterladen und installieren: https://tools.google.com/dlpage/gaoptout?hl=de. Widerspruch gegen Datenerfassung Sie können die Erfassung Ihrer Daten durch Google Analytics verhindern, indem Sie auf folgenden Link klicken. Es wird ein Opt-Out-Cookie gesetzt, der die Erfassung Ihrer Daten bei zukünftigen Besuchen dieser Website verhindert: Google Analytics deaktivieren. Mehr Informationen zum Umgang mit Nutzerdaten bei Google Analytics finden Sie in der Datenschutzerklärung von Google: https://support.google.com/analytics/answer/6004245?hl=de. Auftragsverarbeitung Wir haben mit Google einen Vertrag zur Auftragsverarbeitung abgeschlossen und setzen die strengen Vorgaben der deutschen Datenschutzbehörden bei der Nutzung von Google Analytics vollständig um. Demografische Merkmale bei Google Analytics Diese Website nutzt die Funktion “demografische Merkmale” von Google Analytics. Dadurch können Berichte erstellt werden, die Aussagen zu Alter, Geschlecht und Interessen der Seitenbesucher enthalten. Diese Daten stammen aus interessenbezogener Werbung von Google sowie aus Besucherdaten von Drittanbietern. Diese Daten können keiner bestimmten Person zugeordnet werden. Sie können diese Funktion jederzeit über die Anzeigeneinstellungen in Ihrem Google-Konto deaktivieren oder die Erfassung Ihrer Daten durch Google Analytics wie im Punkt “Widerspruch gegen Datenerfassung” dargestellt generell untersagen. Google AdSense Diese Website benutzt Google AdSense, einen Dienst […]

[…]Zusatzprogrammen erforderlich, um dieses Verfahren nutzen zu können. Bewährt hat sich hier die Softwaresammlung GPG4win (GNU Privacy Guard for Windows), die unter Mitwirkung des BSI (Bundesamt für Sicherheit in der Informationstechnik) entstanden ist. Das besondere an dieser Software ist, dass diese auch das S/MIME-Verfahren unterstützt (wie alle anderen gängigen Emailprogramme auch). GPG4Win besteht aus folgenden einzelnen Bestandteilen: GnuPG das eigentliche Programm zur Verschlüsselung und somit die Kernkomponente. Kleopatra ein Verwaltungsprogramm für Zertifikate nach dem OpenPGP- und S/MIME-Standard. GPA ein weiteres, alternatives Verwaltungsprogramm für Zertifikate. GpgOL das Plug-In für MS Outlook 2003 und 2007 zur Emailverschlüsselung (die aktuelle BETA-Version unterstützt auch Outlook 2010). GpgEX ein Plug-In für den Windows-Explorer zur Verschlüsselung von Ordnern und Dateien (die aktuelle BETA unterstützt jetzt auch die 64bit-Version von Windows Claws Mail das alternative Emailprogramm mit Erweiterung für GnuPG zur Verwendung von PGP. Gpg4win-Kompendium die Dokumentation zu Gpg4win Das Programm ist kostenlos und steht unter der GNU General Public License (GNU GPL) jedermann zur Verfügung. Um die Programmsammlung GPG4Win auf Deinen Computer herunterzuladen, öffnest Du die Internetseite von GPG4Win und klickst auf den dortigen Downloadbutton. Zur Vereinfachung wählst Du im anschließenden Downloaddialog Deinen Desktop als Speicherort für die herunterzuladenden Programmdateien aus. Nach dem Download findest Du folglich die Installationsdatei von GPG4Win auf Deinem Desktop. Wie üblich, startest Du die Installation mit einem Doppelklick auf das Programmicon. Zunächst darfst Du die Sprache auswählen, mit welcher Du dann durch den Installationsprozess geführt werden möchtest. Wir wählen also „Deutsch“ aus und klicken auf „OK„. Es folgt dann der Begrüßungsbildschirm mit einigen […]